❧ Obecnie coraz więcej biznesów prowadzi działalność online

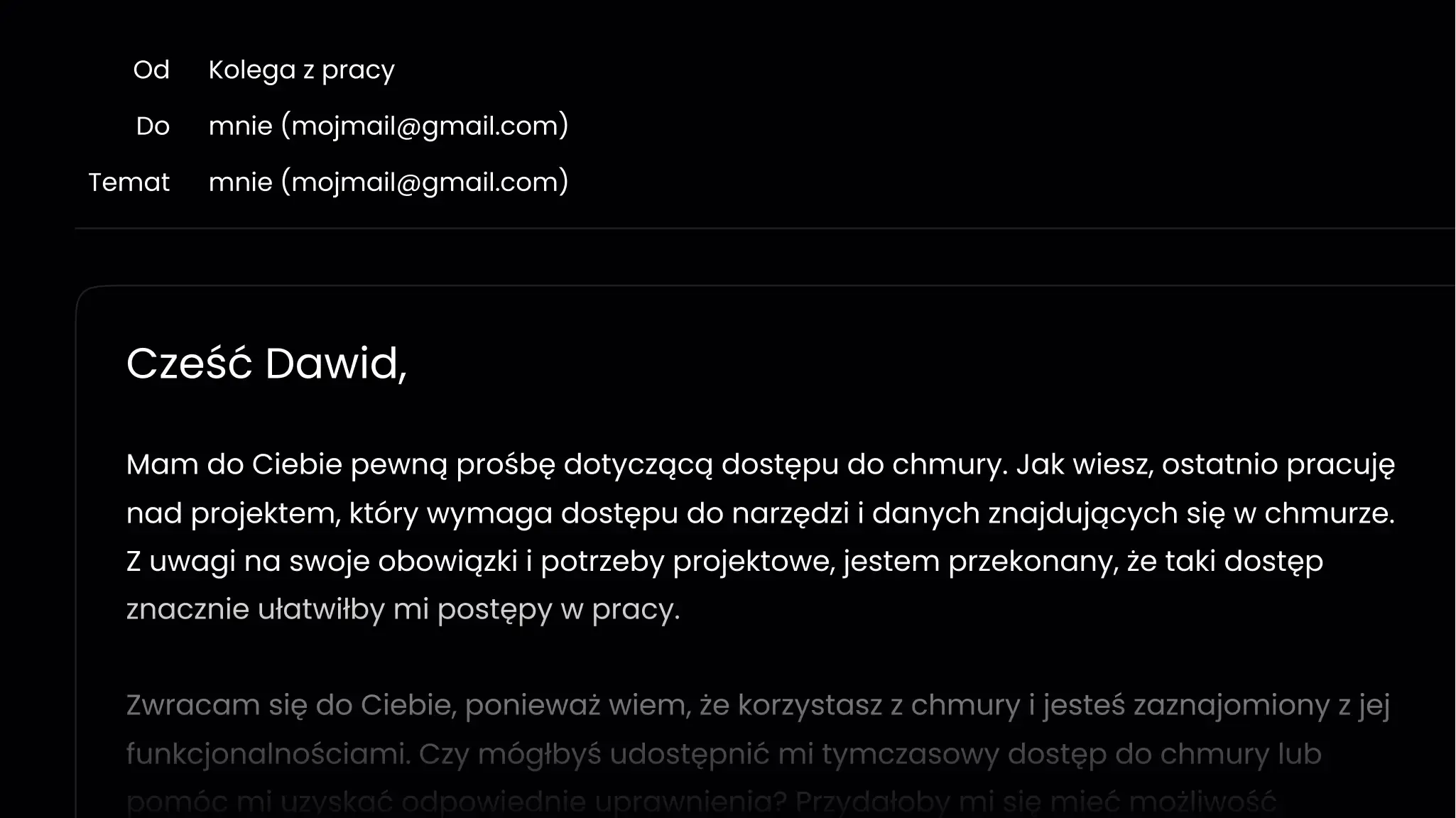

W wielu badaniach przeprowadzanych zarówno w korporacjach, jak i mniejszych firmach okazywało się, że aby uzyskać dostęp do systemu firmowego, wystarczy np. bardzo grzecznie i przekonująco… poprosić „kolegę” z zespołu o hasło.

W większości ataków hakerzy za cel obierają sobie zwykłych pracowników, którzy nieświadomi niebezpieczeństwa udzielają dostępu do poufnych danych osobom nieupoważnionym. Taka sytuacja to dla przestępców idealna okazja do mnożenia zysków.

Jak nie paść ich ofiarą? Przeczytaj ten artykuł i dowiedz się, jak poczuć się bezpiecznie w sieci.

❧ Przestępca sieciowy – czy rzeczywiście jest się kogo bać?

Haker, czyli tajemniczy bliżej nieokreślony „on”, o którym słychać w mediach przy okazji wycieku kolejnych ważnych baz danych. Kim tak naprawdę jest? Czy to tylko rodzaj beboka, czy rzeczywiste zagrożenie?

Wiele osób przekonało się, że chwila nieuwagi w trakcie korzystania z internetu może sporo kosztować. Wystarczy jeden klik ☝️ lub swipe nie w tym miejscu, co trzeba, i fruuu… przesłałeś KOMUŚ dostęp do danych logowania lub KTOŚ uzyskał Twój numer karty kredytowej, i ją zablokował!

Cyberprzestępcy działają samodzielnie lub w zorganizowanych grupach. Ich ataki są przemyślane i nieprzypadkowe. To profesjonaliści, którzy doskonale wiedzą, co zrobić, aby użytkownik wykonał dokładnie to, na czym im zależy, m.in.: kliknął przesłany link, podał swoje dane czy zainstalował jakiś rodzaj złośliwego oprogramowania.

W swoich działaniach wykorzystują ludzkie emocje i pragnienia. Ich metody są wyrachowane, a przede wszystkim niezwykle skuteczne. Na cyberatak narażone są państwowe, duże prywatne przedsiębiorstwa, ale też małe firmy i przeciętny Kowalski.

❧ Jaki jest cel cyberataku? Najpopularniejsze przykłady

Najprościej mówiąc, cyberatak to wykorzystująca luki w zabezpieczeniach próba zdalnego dostania się do systemów komputerowych przez nieautoryzowanych użytkowników. W jego efekcie może dojść do:

-

Modyfikacji lub uszkodzenia danych, a nawet całych systemów

Cyberprzestępcy atakują systemy i wprowadzają do nich zmiany, które powodują chaos. Może to obejmować manipulację danymi finansowymi, zmianę plików systemowych lub nawet całkowite unieruchomienie infrastruktury IT firmy. Przykładem jest atak ransomware, w którym hakerzy blokują dostęp do danych i żądają okupu za ich odblokowanie.

-

Kradzieży i przechwytywania ważnych dokumentów

Cyberataki mają na celu wykradanie poufnych informacji, takich jak dane finansowe, plany biznesowe czy inne dokumenty strategiczne. Ataki typu phishing, polegające na wyłudzaniu danych logowania przez fałszywe strony, są jednymi z najpopularniejszych metod wykorzystywanych przez przestępców.

-

Ograniczenia działania aplikacji i stron internetowych

Ataki DDoS (Distributed Denial of Service) to częsta forma cyberataku, której celem jest przeciążenie serwerów i tym samym uniemożliwienie normalnego działania strony internetowej lub aplikacji. Takie ataki mogą prowadzić do znacznych strat finansowych oraz utraty zaufania klientów, zwłaszcza w przypadku firm prowadzących działalność online.

-

Wycieku danych klientów

Jednym z najgroźniejszych skutków cyberataków jest wyciek danych osobowych użytkowników, takich jak numery PESEL, adresy, numery kart kredytowych czy hasła. Takie sytuacje mogą nie tylko zaszkodzić wizerunkowi firmy, ale również narazić klientów na poważne problemy – kradzież tożsamości czy nieautoryzowane transakcje finansowe.

-

Utraty znacznych kwot

Cyberataki mogą prowadzić do ogromnych strat finansowych – zarówno bezpośrednich, jak i pośrednich. Koszty obejmują nie tylko okupy płacone hakerom, ale także straty wynikające z przerw w działalności, konieczności odbudowy systemów czy utraty klientów. Przykładem są ataki na banki, gdzie hakerzy przechwycili miliony złotych w wyniku wyłudzeń czy oszustw.

Ta lista nie jest zamknięta. Skutki działań hakerów mogą być katastrofalne. Bądźmy szczerzy, gdy w sieci pojawia się poufny rządowy e-mail, utrata kilku stów z Twojego konta to przy tym pikuś.

❧ Ataki DDoS i inne rodzaje zagrożeń dokonywanych przez cyberprzestępców – najczęstsze typy ataków

Wiesz już, jakie są cele hakerów, a teraz poznaj różne rodzaje ataków hakerskich oraz różne rodzaje złośliwego oprogramowania.

❧ Złośliwe oprogramowanie (malware)

Atakujący często przesyła wiadomości e-mail z załącznikami, by zainfekować komputery nieautoryzowanymi programami do rozprowadzania wirusów, a tym samym zyskać dostęp do infrastruktury komputerowej. Zdarza się, że zakłóca przy tym działanie całej sieci. Używa do tego np. koni trojańskich lub programów szpiegujących. Czasami wystarczy tylko jeden klik, by na komputerze znalazł się nieproszony gość.

❧ Distributed Denial of Service (DDoS)

To wymuszanie ogromnej liczby połączeń z jedną konkretną witryną lub aplikacją. Tak duże przeciążenie systemu uniemożliwia prawidłowe korzystanie z niego, a czasem prowadzi także do zawieszenia serwerów. Ten typ ataku jest jednym z najczęstszych i ma również swoją „uboższą” odmianę: atak DoS, który korzysta z pojedynczego źródła ataku.

❧ Wyłudzanie informacji (phishing)

Ataki phishingowe to podszywanie się hakerów pod istniejące firmy oraz instytucje publiczne w celu kradzieży danych i systemów. Wyłudzone w ten sposób poufne dane pozwalają na dostęp do sieci firmowej lub prywatnej.

❧ Wstrzyknięcie kodu SQL (SQL injection)

Luki w softwarze dają cyberprzestępcom duże pole manewru. Po wprowadzeniu modyfikacji doprowadzają nie tylko do wycieku danych, ale również oszustw finansowych.

❧ Botnety

Infekują (np. wirusami) wiele komputerów z całego świata lub po prostu z sieci prywatnej. Utrudniają korzystanie z urządzeń – wyświetlają spam i wiele (tak wkurzających) wyskakujących okienek i komunikatów, np. w formie informacji o plikach cookie.

❧ Cross-site scripting (XSS)

Ataki XSS polegają na wstrzyknięciu złośliwego kodu (np. JavaScript) do aplikacji internetowej, którą odwiedza użytkownik. Cyberprzestępcy wykorzystują luki w zabezpieczeniach, aby przejąć dane użytkowników, takie jak dane logowania czy informacje osobowe, lub przekierować ich na fałszywe strony.

XSS może również służyć do zainfekowania urządzeń użytkowników, co czyni ten typ ataku szczególnie niebezpiecznym dla witryn z dużą liczbą odwiedzających.

❧ Oprogramowanie wymuszające okup

Jak sama nazwa wskazuje, jest to atak, do przeprowadzenia którego wykorzystywane jest zjadliwe oprogramowanie żądające zapłaty okupu. Przestępca grozi ujawnieniem poufnych informacji lub zniszczeniem cennych danych (np. danych firmy).

❧ Cyberbezpieczeństwo – jak wykryć zagrożenie i chronić się przed atakami hakerskimi?

Podstawową kwestią, o jaką musisz zadbać bez względu na to, czy jesteś prezesem dużej firmy, czy zwykłym użytkownikiem Internetu, jest niezawodny system zabezpieczeń.

Wybór i instalacja sprawdzonego programu antywirusowego to jednak dopiero początek drogi. Konieczne jest przede wszystkim jego regularne aktualizowanie. Cybernetyczni przestępcy mają do dyspozycji bardzo rozwiniętą infrastrukturę komputerową. Na szczęście producenci antywirusów zdają sobie z tego sprawę i wypuszczają coraz to lepsze wersje swoich produktów.

Kolejnym polecanym krokiem jest uwierzytelnianie wieloskładnikowe. Raz na zawsze zrezygnuj z hasła, jakim jest data Twoich urodzin albo imię Twojego kota. Korzystaj z silnych haseł (najlepiej generowanych przez specjalne programy). Rozwiązanie to dobrze jest stosować zarówno na komputerze, jak i smartfonie. Takie działania znacząco utrudniają np. przejęcie profilu w mediach społecznościowych.

Na koniec należy pamiętać, że zawsze najsłabszym ogniwem jest człowiek. Nie da się skutecznie dbać o cyberbezpieczeństwo bez ciągłego edukowania pracowników, ale także zgłębiania tematu na własną rękę.

❧ Hakerska symulacja w przedsiębiorstwie, czyli red teaming

Jak już wspominaliśmy, poprawa cyberbezpieczeństwa polega w dużej mierze na zwiększeniu świadomości osób posługujących się nowoczesnymi technologiami.

Dotyczy to zwłaszcza pracowników, którzy korzystają z firmowych komputerów. W większych i mniejszych przedsiębiorstwach wciąż panuje przekonanie „nie mój laptop, nie mój kłopot”.

Właściciele często dopiero po udanym cyberataku widzą skalę problemu. Aby nie uczyć się na swoich błędach, coraz więcej przedsiębiorców korzysta z usługi red teamingu. Polega ona na symulacji ataku hakerskiego i przeprowadzeniu testu świadomości pracowników. W efekcie firma otrzymuje informację, w jakim stopniu jest gotowa na potencjalny atak ze strony cyberprzestępców.

❧ Zapamiętaj: nawet do największych zagrożeń ze strony hakerów można się przygotować

Haker to nie Robin Hood 🏹, który walczy z systemem.

Na cyberataki narażony jest każdy użytkownik internetu. Na szczęście da się ograniczyć to ryzyko. Najważniejsze są przede wszystkim zdrowy rozsądek i zasada ograniczonego zaufania. Nie klikaj w dziwne linki, nie otwieraj podejrzanych załączników. Regularnie puszczaj aktualizacje i zadbaj o systematyczne monitorowanie. No i oczywiście pogłębiaj swoją wiedzę, dzięki sprawdzonym informacjom – takim jak te, które właśnie czytasz 😉

W Kryptonum jaramy się cyberbezpieczeństwem, a w szyfrowanie wrażliwych danych wchodzimy jak 🐗 dzik w maliny.

Możesz mieć pewność, że zrobimy wszystko, by Twoja strona internetowa była maksymalnie zabezpieczona.